Categoria: Wi-Fi Hacking

Introduzione:

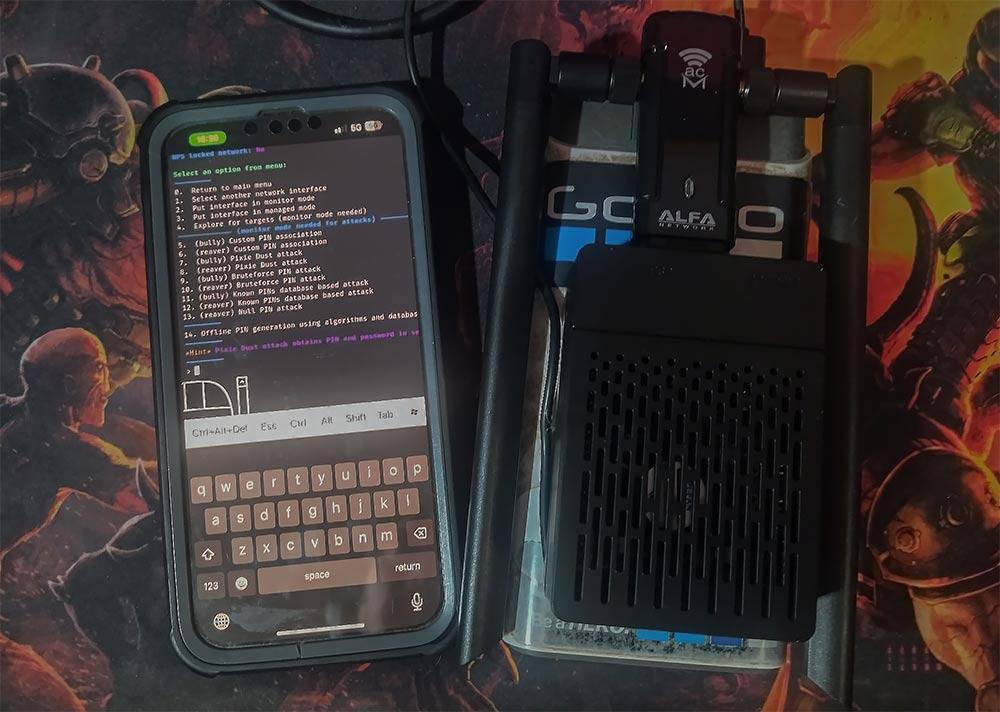

Il Raspberry Pi 3b+, unito alla potente scheda di rete ALFA, emerge come una soluzione essenziale negli assessment WiFi, specialmente quando è necessario valutare la robustezza del firmware e dell'hardware di un router in modo discreto ed efficiente.

Nell'ambito della sicurezza informatica, operare in incognito è spesso fondamentale. La pratica comune di lavorare con un laptop e una scheda di rete vistosa può attirare attenzioni indesiderate, rendendo l'attività invasiva e poco tattica.

La combinazione di un Raspberry Pi, una batteria portatile e una scheda di rete ALFA AWUS036ACM offre un'alternativa compatta e discreta, ideale per eseguire controlli di sicurezza sul campo senza destare sospetti.

Questo approccio non solo garantisce una maggiore discrezione ma consente anche agli esperti di sicurezza di portare avanti le loro valutazioni con minore intralcio e maggiore mobilità.

"Raspberry + Scheda di Rete Alfa installata"

Sinossi:

Per iniziare, è necessario installare

Kali Linux ARM

sul Raspberry Pi.

Questa versione del sistema operativo è ottimizzata per l'hardware ARM e include un vasto set di strumenti per il testing della sicurezza informatica, rendendolo l'ambiente ideale per il pentesting WiFi.

Airgeddon è uno strumento versatile che semplifica la valutazione della sicurezza delle reti wireless, consentendo di testare rapidamente la vulnerabilità del WPS dei router visto che usa un'interfaccia menu-driven in grado di lanciare script in modo molto veloce ed automatico.

L'accesso al Raspberry Pi durante le sessioni di testing può essere facilmente gestito tramite

TightVNCServer

che permette di controllare il dispositivo con qualsiasi device (nel mio caso uno smartphone), offrendo una flessibilità senza pari per gli audit di rete,

senza la necessità di connessioni fisiche dirette al Raspberry Pi.

Questo sistema si focalizza sulla possibilità di effettuare gli audit completamente da smartphone minimizzando la possibilità di essere rilevati.

"WiFi Audit con Wps Raspberry nello zaino operato da persona munita di smartphone"

Il Problema del WPS:

Il Wi-Fi Protected Setup (WPS) è una funzionalità introdotta per facilitare la connessione (soprattutto agli hacker :D ) dei dispositivi ad una rete Wi-Fi senza dover inserire complesse password.

Cosa è WPS?

Wi-Fi Protected Setup permette ai dispositivi di connettersi a una rete Wi-Fi premendo un pulsante fisico sul router o inserendo un PIN (Personal Identification Number) che il router genera. Questo è stato pensato per semplificare il processo di connessione, soprattutto per gli utenti meno esperti.

Vulnerabilità del WPS

Il problema principale con WPS è legato al metodo di autenticazione basato su PIN. Il PIN WPS è spesso un numero a 8 cifre, dove le prime 7 cifre sono scelte dal router e l'ultima cifra è un checksum delle prime 7. Questo PIN può essere utilizzato per connettersi alla rete Wi-Fi senza dover inserire la password di rete.

La vulnerabilità nasce dal modo in cui molti router implementano il processo di autenticazione del PIN. Invece di verificare l'intero PIN di 8 cifre in un'unica operazione, il processo è spesso diviso in due fasi: le prime 4 cifre vengono verificate separatamente dalle ultime 4 (l'ultima delle quali è il checksum). Questo riduce drasticamente il numero di tentativi necessari per indovinare il PIN da miliardi a circa 11.000, rendendo il processo di cracking estremamente veloce con gli strumenti giusti.

Attacchi WPS

Gli attacchi WPS sfruttano questa debolezza. Utilizzando strumenti come Reaver, gli hacker possono automatizzare il processo per trovare il PIN WPS. Una volta ottenuto il PIN, possono connettersi alla rete Wi-Fi e avere accesso libero a Internet, nonché potenzialmente ai dispositivi connessi alla rete.

Perché è Così Rapido?

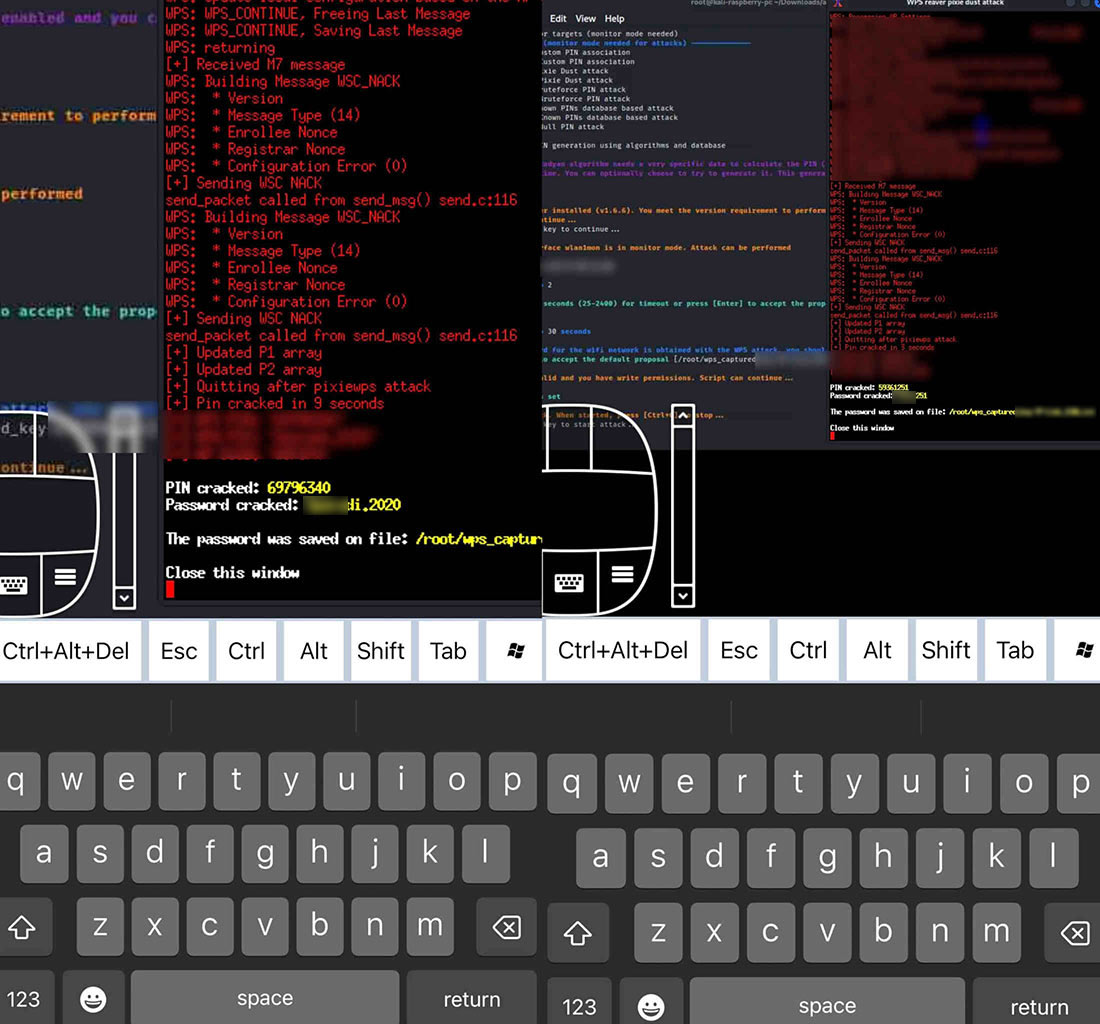

Il motivo per cui un attacco WPS può essere così veloce (di solito su obiettivi vulnerabili ad un Pixie Dust Attack, si ottiene la password in circa 10-20 secondi) risiede nella debolezza del metodo di autenticazione basato su PIN e nella mancata implementazione di misure di sicurezza appropriate da parte di alcuni produttori di router, come il blocco del tentativo di connessione dopo un certo numero di tentativi errati.

Anatomia di un Attacco WPS Pixie Dust

Il punto di partenza è la configurazione di Kali Raspberry per poter essere comandato da uno smartphone o da qualsiasi altro dispositivo, il primo comando da lanciare, per avviare la condivisione dello schermo è:

sudo tightvncserver

Questo passaggio chiave avvia il server VNC (Virtual Network Computing), che consente il controllo remoto del Raspberry Pi. Tuttavia, per assicurare una connessione fluida, è cruciale configurare il proprio smartphone come hotspot, generando così una rete locale affidabile alla quale il Raspberry Pi si collegherà utilizzando il suo modulo Wi-Fi integrato.

Dopo aver stabilito la connessione con la rete locale dello smartphone e avviato il tightvncserver, si procede ad inserire il Raspberry Pi, corredato dalla sua antenna e batteria, in uno zaino ad esempio. Questa strategia non solo assicura la discrezione ma anche la mobilità durante l'operazione.

Operando in completa discrezione, è possibile accedere allo schermo di Kali Linux direttamente dal proprio smartphone. A questo punto, entra in gioco Airgeddon che semplifica enormemente il lancio degli script di attacco grazie alla sua interfaccia intuitiva menu-driven. Airgeddon elimina la necessità di immettere manualmente lunghi comandi, rendendo l'intero processo più facile e immediato, cruciale su touchscreen tramite smartphone.

"Smartphone + VNC App riceve il Desktop da Kali Raspberry"

Il mio metodo

Nei miei assessment sulla sicurezza delle reti Wi-Fi, prediligo iniziare con il test di vulnerabilità WPS utilizzando l'attacco Pixie Dust, grazie alla sua notevole rapidità d'esecuzione. Contemporaneamente, mi focalizzo sull'analisi degli SSID delle reti. Durante lo studio della tecnologia Wi-Fi, ho osservato che i router più aggiornati e moderni forniti da principali ISP italiani, individuabili tramite SSID contenenti prefissi come TIM o VODAFONE, tendono a non essere vulnerabili a questo tipo di attacchi, a seguito dell'adozione di patch di sicurezza avanzate o firmware moderni.

La mia attenzione si sposta quindi verso SSID personalizzati, ad esempio "TizioWiFi" o "CasaRossi", spesso scelti dai proprietari di rete. Basandomi sulla mia esperienza, nella quasi totalità di questi casi, le reti appartengono a individui che, pur avendo l'intenzione di aumentare la sicurezza modificando la password di default (rendendola meno sicura a vantaggio di una più facile da ricordare) e il nome della rete, finiscono per adottare misure di sicurezza meno efficaci. Questo accade perché, nel tentativo di personalizzare le impostazioni del loro router, possono involontariamente introdurre vulnerabilità a causa di una limitata conoscenza tecnica.

Di conseguenza, quando mi imbatto in questi SSID "personalizzati", spesso trovo conferma della mia ipotesi: dietro vi è una maggiore probabilità di identificare potenziali vulnerabilità. Questo approccio si basa su un'accurata osservazione delle abitudini degli utenti meno esperti nella gestione delle impostazioni di sicurezza della loro rete domestica o aziendale.

Seguendo questo modus operandi, nell'arco di tempo 2023-2024, posso affermare che circa 1 access point su 10 è vulnerabile a questo tipo di attacco e vista l'enorme quantità di router che si può trovare in città, un malintenzionato ha solo l'imbarazzo della scelta.

"Risultato positivo di due audit WPS vulnerabili all'attacco tramite smartphone"

In conclusione, mentre l'esplorazione delle vulnerabilità Wi-Fi attraverso il Raspberry Pi e la scheda di rete ALFA ha dimostrato di essere un mezzo efficace e discreto per valutare la sicurezza delle reti, emerge una raccomandazione fondamentale: la disattivazione del WPS, ove possibile. Questo semplice passo può significativamente aumentare la sicurezza di una rete, mitigando una vasta gamma di potenziali attacchi. È quindi imperativo per gli amministratori di rete e per gli utenti domestici prendere coscienza di questa vulnerabilità e agire di conseguenza per proteggere le proprie informazioni.

Se quest'articolo vi ha ispirato a intraprendere il vostro progetto di assessment della sicurezza Wi-Fi, o se avete già esperienze simili da condividere, potete contattarmi tranquillamente se avete bisogno di ulteriori informazioni. Lo scambio di conoscenze e tecniche nel campo della sicurezza informatica è essenziale per rimanere sempre un passo avanti nei confronti di potenziali minacce. La vostra esperienza potrebbe illuminare aspetti non considerati, fornire nuove soluzioni a problemi comuni o semplicemente ispirare altri nella loro ricerca di una maggiore sicurezza informatica.

Ricordate, la sicurezza della rete non è solo una questione di tecnologia, ma anche di comunità. Collaborando, condividendo conoscenze ed esperienze, possiamo costruire un ecosistema digitale più sicuro per tutti.

Grazie per la lettura, stay safe!