Categoria: Custom Intrusion Detection System

Alimentato dalle mie esperienze nella conduzione di pentesting è nata un'idea nella mia mente. Questa idea deriva dalla realizzazione di quanto le reti Wi-Fi possano essere suscettibili, specialmente quando si utilizzano hardware obsoleti o si manca di competenze tecniche. Mentre approfondivo la questione, ho analizzato le password Wi-Fi dei miei amici/conoscenti e sono rimasto stupito nel scoprire che alcuni utilizzavano password deboli composte da soli 8 numeri o addirittura dal proprio numero di telefono. È diventato evidente che queste password potessero essere facilmente violate utilizzando strumenti come Hashcat, avendo accesso al loro handshake e alla possibilità di decifrarle offline.

Valutazione della Sicurezza Wi-Fi

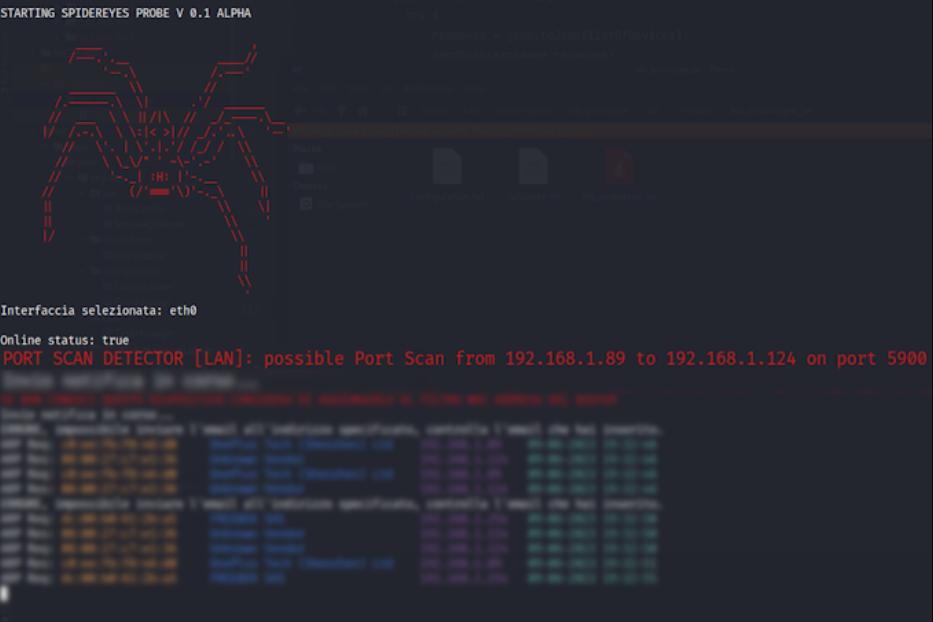

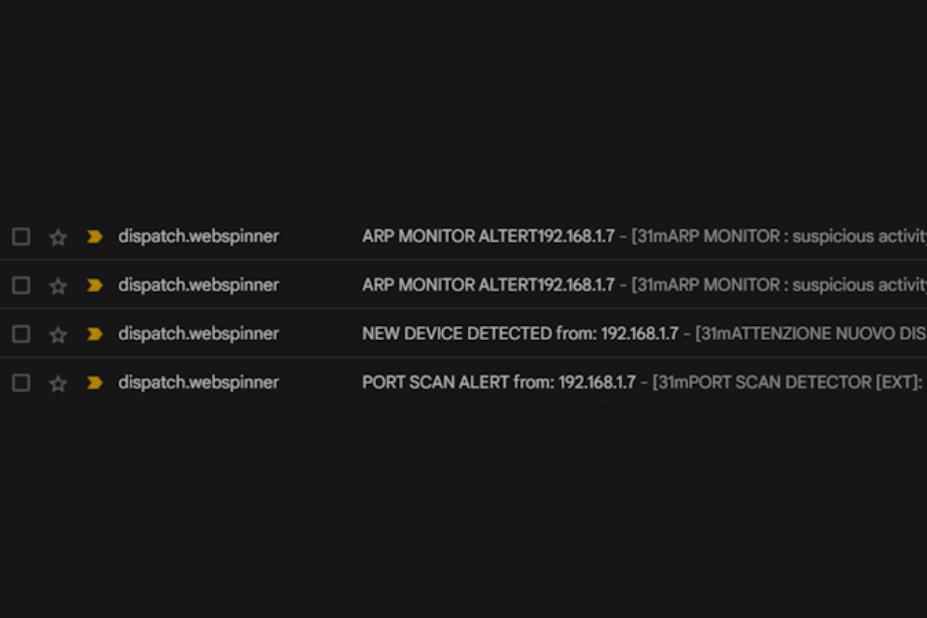

Motivato da queste rivelazioni, mi sono messo in missione per sviluppare un Intrusion Detection System (IDS) che affrontasse direttamente queste vulnerabilità. La visione era quella di creare un IDS che non solo avvisasse gli utenti della presenza di qualsiasi nuovo dispositivo connesso, ma che analizzasse anche qualsiasi attività insolita all'interno della rete. Avrebbe tenuto d'occhio sia port scans , ARP scans, ping sweeps, che qualsiasi nuovo dispositivo sconosciuto rilevato sulla LAN.

Armato della determinazione di potenziare la sicurezza della rete e proteggere da potenziali intrusioni, mi sono imbarcato nella creazione di questo dispositivo. Combinando la mia competenza nella programmazione Java e una passione per la sicurezza della rete, ho realizzato una soluzione IDS che potenzierebbe gli utenti a prendere il controllo della sicurezza della loro rete utilizzando RaspBerry Pi come una soluzione hardware valida.

L'IDS servirebbe come un guardiano vigile, monitorando costantemente l'attività della rete e allertando prontamente gli utenti di qualsiasi azione sospetta o non autorizzata. Con la sua capacità di rilevare nuovi dispositivi e scansionare per potenziali minacce, fornirebbe uno strato aggiuntivo di difesa contro gli attori malevoli che cercano di sfruttare le vulnerabilità della rete.

SpiderEyes, così l'ho chiamato, è una soluzione plug-and-play, nessuna configurazione complessa o impostazione necessaria. Basta collegarlo alla tua rete, impostare la tua email per gli avvisi e sei a posto!

Attraverso diverse notti trascorse a programmare e continuare i test, l'IDS ha gradualmente preso forma. La sua funzionalità di base era radicata nella rilevazione delle minacce in tempo reale, impiegando diverse tecniche di scansione per identificare qualsiasi attività insolita o potenzialmente dannosa. Integrando gli avvisi via email nel sistema, gli utenti sarebbero stati immediatamente notificati di eventuali violazioni della sicurezza o tentativi di accesso non autorizzati.

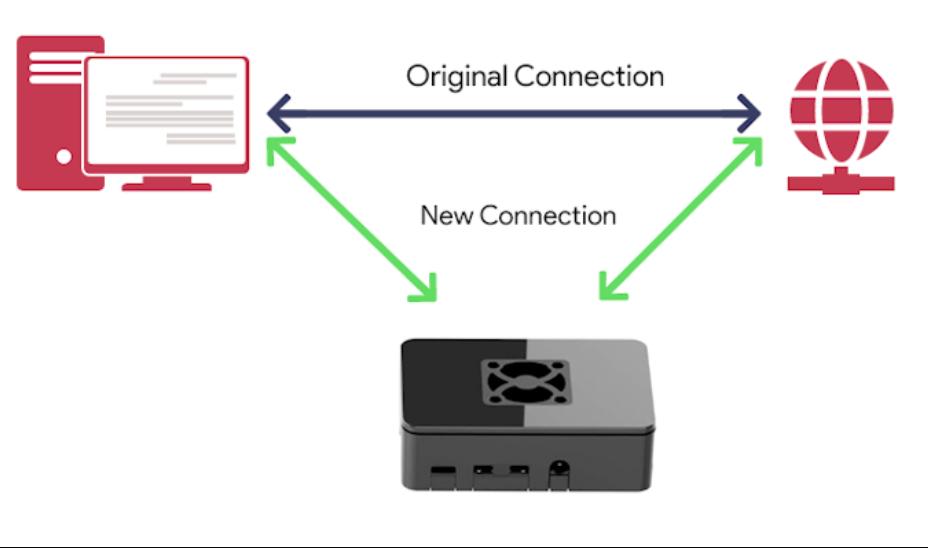

In reti domestiche e piccole imprese, funzionalità di rete avanzate come il port mirroring sono spesso assenti nei router tradizionali, limitando la capacità di analizzare complessivamente il traffico di rete. Ma non temere, perché SpiderEyes ha la soluzione per te!

SpiderEyes è progettato per superare questa sfida. Agendo come intermediario tra il tuo router e il dispositivo target, SpiderEyes può analizzare efficacemente il traffico di rete, anche senza capacità di port mirroring. SpiderEyes può anche rilevare il traffico in ascolto sulla porta UDP 53 del dispositivo target e quindi "vedere" quale sito web il tuo computer lan bersaglio sta visitando.

SpiderEyes per i Genitori:

Questo strumento offre ai genitori un modo efficace per monitorare le attività online dei propri figli, garantendo un'esperienza di navigazione sicura. Le caratteristiche principali includono il monitoraggio dei siti web visitati dai vostri figli, ottenere informazioni sul loro comportamento online e promuovere un ambiente digitale sano.

SpiderEyes per le Piccole Imprese:

In un contesto professionale, SpiderEyes diventa un prezioso strumento per monitorare l'utilizzo di Internet da parte dei dipendenti, rispettando il quadro legale del proprio paese. I principali benefici includono:

- Monitoraggio dei siti web visitati per mantenere la produttività.

- Applicazione delle politiche aziendali.

- Protezione delle informazioni sensibili.

- Garanzia della conformità con le leggi e i regolamenti pertinenti.

Considerazioni Legali:

Ricordate, è fondamentale rispettare le leggi che governano la privacy dei dipendenti e la protezione dei dati. Prima di implementare qualsiasi sistema di monitoraggio, familiarizzatevi con i requisiti legali specifici per il vostro paese o giurisdizione. Utilizzate SpiderEyes responsabilmente per bilanciare tra la protezione degli interessi aziendali e il rispetto dei diritti dei dipendenti.

App Companion di SpiderEyes:

Attualmente sto sviluppando un'app che migliorerà la funzionalità e l'esperienza utente di SpiderEyes. Questo include:

- Configurazione Iniziale: L'app ti invita a inserire un numero di serie fornito con la scatola del prodotto SpiderEyes. Dopo questa configurazione, puoi comunicare con SpiderEyes tramite il tuo telefono, utilizzando l'API di SpiderEyes.

- Controllo in Tempo Reale: L'app fornisce un controllo in tempo reale su SpiderEyes. Puoi monitorare statistiche di sistema come la temperatura della CPU del Raspberry Pi e lo stato di vari servizi.

- Funzione di Scansione LAN: Questo ti permette di vedere tutti i dispositivi connessi. Per ogni dispositivo, puoi eseguire una prova DNS per monitorare il traffico, inclusi i siti web visitati.

- Disponibilità della Piattaforma: L'app sarà disponibile prima per Android e successivamente per i dispositivi iOS.

Rischi e sfide

- Sviluppo Software: Una delle principali sfide sarà espandere il software esistente per soddisfare i requisiti dell'IDS. Questo richiederà una profonda comprensione della programmazione e della cybersecurity per garantire che il sistema sia affidabile ed efficace. Risolvere problemi tecnici complessi e garantire che il software funzioni senza problemi su diverse configurazioni di rete sarà cruciale.

- Integrazione con Reti Diverse: Poiché le reti possono variare in termini di configurazione e infrastruttura, garantire un'integrazione senza problemi con una vasta gamma di reti sarà una sfida. Fattori come differenze di protocollo, variazioni hardware e configurazioni di rete dovranno essere considerati per garantire compatibilità ed efficacia dell'IDS.

- Scalabilità: Gestire grandi reti con numerosi dispositivi pone una sfida di scalabilità. L'IDS deve gestire e analizzare alti volumi di traffico di rete senza compromettere le prestazioni. Implementare tecniche di ottimizzazione e una gestione efficiente delle risorse sarà essenziale per garantire che l'IDS possa scalare in base alle esigenze di reti complesse.

- Rilevamento Accurato delle Minacce: L'IDS deve rilevare accuratamente minacce e attacchi senza generare falsi positivi o negativi. La ricerca continua e l'aggiornamento delle firme delle minacce e delle tecniche di rilevamento saranno necessari, insieme a test approfonditi per garantire un rilevamento affidabile delle attività sospette.

- Consapevolezza del Prodotto e Adozione: Introdurre l'IDS sul mercato richiederà significativi sforzi di marketing per aumentare la consapevolezza e convincere gli utenti dell'importanza di proteggere le loro reti. Dobbiamo dimostrare il valore del nostro IDS e il suo impatto positivo sulla sicurezza della rete, affrontando le preoccupazioni degli utenti e fornendo un supporto e assistenza adeguati.

- Sicurezza dei Dati e Privacy: Poiché l'IDS monitora e analizza il traffico di rete, affrontare le preoccupazioni sulla sicurezza dei dati e la privacy sarà cruciale. Misure di sicurezza robuste devono essere implementate per proteggere le informazioni sensibili e rispettare le normative sulla privacy.

- Supporto Tecnico e Manutenzione: Una volta implementato l'IDS nelle reti degli utenti, fornire un solido supporto tecnico e garantire una manutenzione continua sarà vitale. Ciò include una risposta tempestiva alle richieste di supporto, aggiornamenti software per affrontare nuove minacce ed una comunicazione efficace con gli utenti per soddisfare le loro esigenze.

Affrontare queste sfide richiederà impegno, competenza tecnica e risorse sufficienti. Tuttavia, sono determinato a superare questi ostacoli per fornire un IDS di alta qualità che possa aiutare gli utenti a proteggere efficacemente le loro reti.

"Video che illustra il funzionamento e le caratteristiche di SpiderEyes"