Introduzione

Nella sicurezza informatica e dell'analisi di rete, gli strumenti come airodump-ng rappresentano sia un potente mezzo di difesa che una potenziale minaccia alla privacy individuale. In particolare, la capacità di monitorare le reti Wi-Fi e identificare dispositivi connessi ad un determinato Access Point (AP) apre scenari intriganti, ma anche preoccupanti.

Immaginate una tranquilla serata in cui, ignari, navighiamo su Internet da casa. Pochi sanno che, con pochi semplici comandi, qualcuno potrebbe essere in grado di elencare ogni dispositivo collegato alla nostra rete Wi-Fi. Questo non solo rivela la presenza di dispositivi all'interno di una dimora ma, confrontando i MAC address rilevati con database pubblici, può svelare informazioni dettagliate sui modelli specifici di smartphone, computer o altri gadget connessi. La precisione di tali informazioni rende possibile non solo determinare quanti dispositivi sono presenti, ma anche intuire abitudini e stili di vita dei residenti.

Le implicazioni di questa capacità di sorveglianza vanno ben oltre la mera curiosità tecnologica. Per un ladro, ad esempio, conoscere i momenti in cui una casa è vuota o quanti e quali dispositivi sono presenti può trasformarsi in un vantaggio tattico non trascurabile. D'altro canto, per i professionisti della sicurezza, questa stessa tecnica diventa uno strumento vitale per valutare la vulnerabilità di una rete, monitorando accessi non autorizzati o dispositivi potenzialmente compromessi.

Questo articolo esplorerà il funzionamento di airodump-ng applicato allo specifico scenario di rilevazione di dispositivi connessi a una rete Wi-Fi. Discuteremo le tecniche, le potenzialità e soprattutto le questioni etiche e legali legate al suo impiego. L'obiettivo è duplice: da un lato, sensibilizzare sulla sicurezza delle reti domestiche e l'importanza di adottare misure di protezione efficaci; dall'altro, riflettere sulle responsabilità e i limiti che dovrebbero guidare l'uso di tali potenti strumenti di analisi.

Preparazione

Per iniziare la scansione ed avere un overview degli AP che si trovano nelle vicinanze, è necessario settare la nostra scheda di rete in modalità "Monitoring"

sudo airmon-ng start wlan1 //setup modalità monitoring per la scheda wlan1

La modalità "Monitoring", nota anche come modalità promiscua, consente alla scheda di rete di ascoltare tutti i pacchetti trasmessi sulla rete wireless, non soltanto quelli diretti al dispositivo dell'utente. Questo è il primo passo cruciale per effettuare un'analisi approfondita delle reti Wi-Fi circostanti. In questo stato, la scheda di rete è capace di catturare ogni singolo frame che passa attraverso l'etere, indipendentemente dal suo destinatario, offrendo una visione completa del traffico wireless di un'area.

Ci tengo a precisare che non tutte le schede di rete Wi-Fi possono fare uso della modalità monitoring, la scelta più comune in questi casi è acquistare una Alfa Network, prossimamente farò un articolo sulle schede di rete da me consigliate.

Dopo aver settato la scheda in modalità promiscua, possiamo iniziare ad intercettare tutti i frame circostanti:

sudo airodump-ng wlan1mon -b abg

La parte -b abg del comando è un'opzione che specifica i tipi di rete che airodump-ng deve cercare e intercettare: in questo caso, si fa riferimento alle bande di frequenza usate da dispositivi 802.11a, 802.11b e 802.11g. (2.4 e 5 ghz)

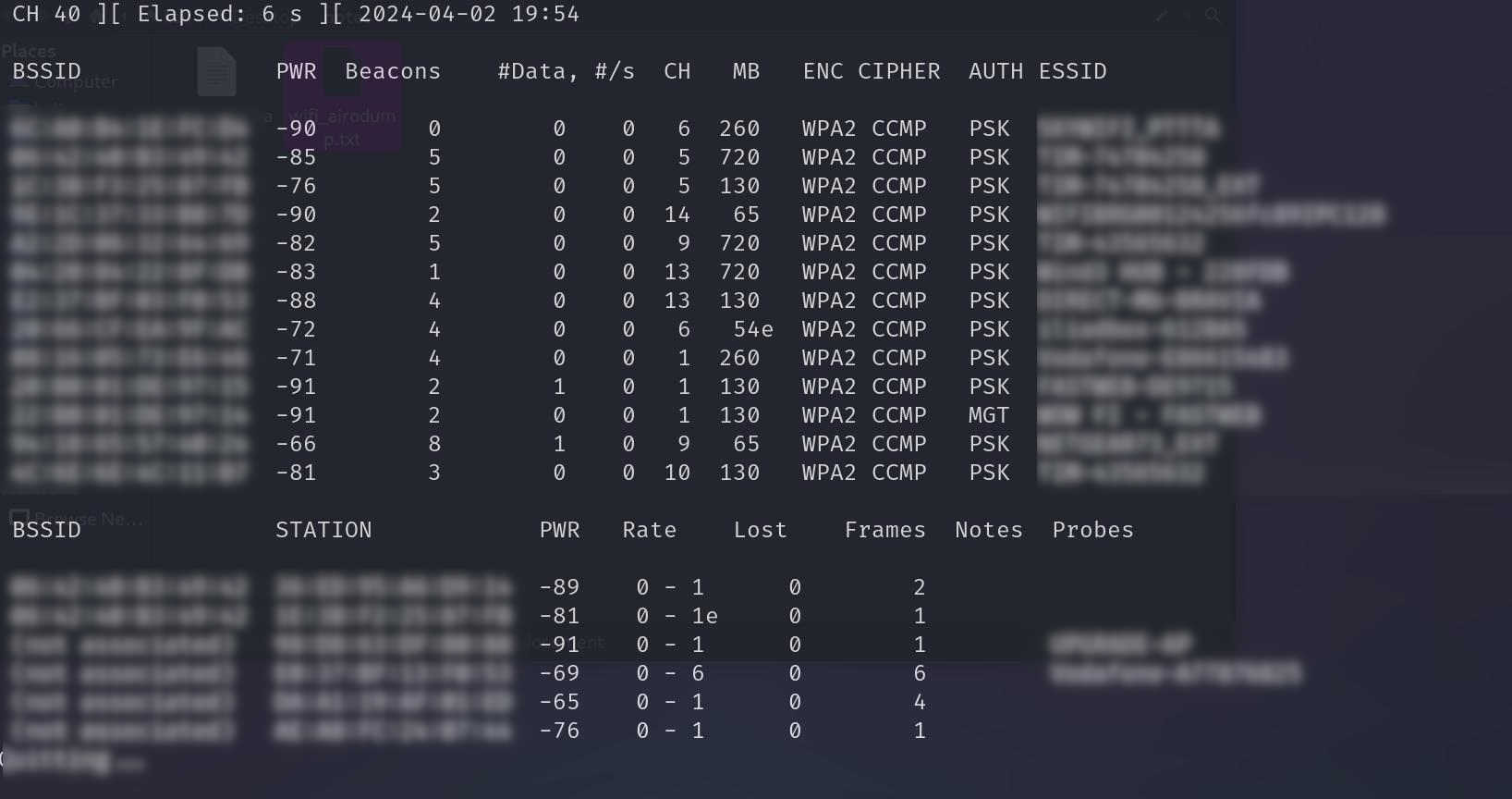

Uno sguardo a questa schermata ci proietta immediatamente nell'epicentro dell'attività di monitoraggio delle reti wireless: lo scan iniziale effettuato da airodump-ng. Sotto i nostri occhi, un elenco dettagliato di tutti gli Access Point (AP) nei dintorni, con un'incredibile mole di informazioni. Ogni riga rappresenta una rete individuale, con dettagli come il BSSID, che è l'indirizzo MAC dell'AP, la potenza del segnale (PWR), il numero di beacon inviati, la velocità di trasmissione dei dati, la cifratura e l'autenticazione utilizzata, e naturalmente, l'ESSID, ossia il nome della rete Wi-Fi.

Da qui, l'operatore seleziona l'AP di interesse utilizzando il BSSID - un identificativo unico per ogni dispositivo di rete - per focalizzare ulteriormente l'analisi. Il passo successivo nel processo di monitoraggio consiste nell'osservare i dispositivi che sono attualmente connessi all'AP selezionato. Nella parte inferiore dello screenshot si distingue una sezione dedicata alle STATION, ovvero i client wireless: i nostri smartphone, tablet, laptop o qualsiasi altro dispositivo che comunica tramite Wi-Fi.

In questa area, la colonna PWR rivela la forza del segnale di ogni dispositivo connesso, indicando potenzialmente la prossimità fisica all'AP. Il Rate indica la velocità di trasmissione dei dati tra il dispositivo e l'AP, e la colonna Lost conta i pacchetti dati che non sono stati ricevuti correttamente, che può essere indicativo di interferenze o distanza dal punto di accesso. Più sottile, ma ugualmente significativa, è la colonna Probes, che può mostrare i nomi delle reti a cui il dispositivo sta cercando di connettersi, rivelando così ulteriori reti note al dispositivo che potrebbero non essere visibili nel momento dello scan.

L'analisi di questi dati non è solo una questione di sicurezza informatica ma si tinge di toni più scuri quando si considerano le implicazioni sulla privacy. Queste informazioni, apparentemente innocue, possono essere utilizzate per costruire un profilo dettagliato di una routine domestica o aziendale, mettendo in luce la presenza o l'assenza di persone, i loro orari e le loro abitudini tecnologiche. È una dimostrazione potente di come la tecnologia, nelle mani sbagliate, possa diventare uno strumento invasivo.

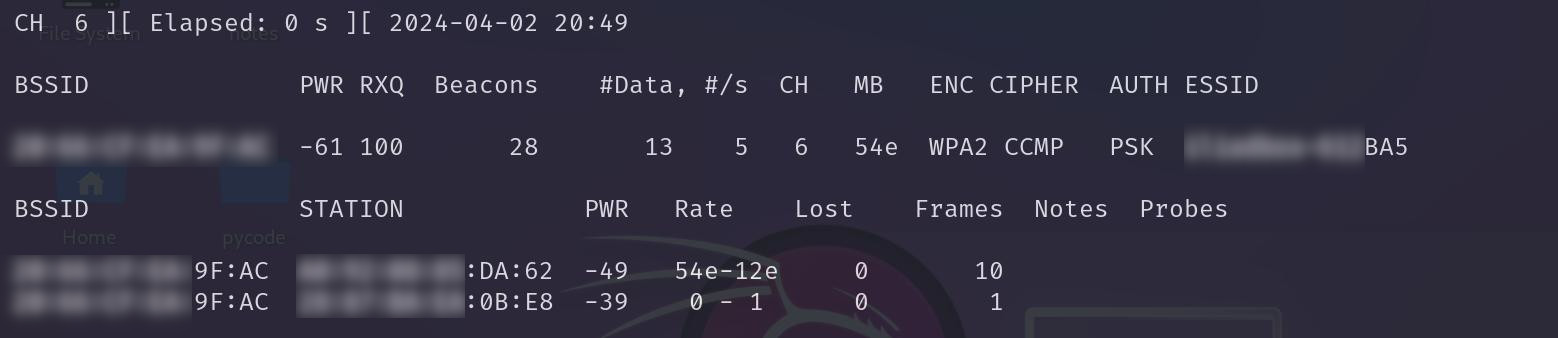

Dopo aver eseguito una scansione generale dell'ambiente wireless circostante, il passo successivo nell'analisi della rete è concentrare l'attenzione su un singolo Access Point (AP) per osservare più da vicino i dispositivi con esso associati. Questo è dove entra in gioco il comando

sudo airodump-ng -d 11:22:C3:E4:9F:AG -c 6 wlan1mon

Utilizzando il parametro -d, specificiamo l'indirizzo MAC dell'AP di nostro interesse, il che restringe la portata di airodump-ng ai soli pacchetti scambiati con quel particolare router. In questo modo, il rumore di fondo di altre reti viene eliminato, lasciandoci con una visione chiara dei soli dispositivi impegnati in una comunicazione con l'AP selezionato.

Il risultato di questo comando è un elenco dettagliato dei dispositivi attualmente connessi all'AP scelto. Con queste informazioni a disposizione, si può determinare la presenza e l'attività dei dispositivi nella rete, informazioni che possono avere implicazioni rilevanti sia per i test di sicurezza sia per la privacy degli individui. Un analista può identificare potenziali target per ulteriori esplorazioni o valutare l'efficacia delle misure di sicurezza di una rete.

Con i dati in mano riguardo gli indirizzi MAC dei dispositivi connessi a una rete specifica, il tassello finale del puzzle consiste nell'identificare la natura di questi dispositivi. È qui che intervengono i database online di vendor MAC address. Questi database permettono di risalire al produttore di un dispositivo semplicemente inserendo l'indirizzo MAC, poiché i primi sei caratteri di quest'ultimo sono unici per ogni fabbricante.

Ad esempio, l'indirizzo MAC che termina con "DA:62" è riconosciuto come appartenente a "Tuya Smart Inc.", azienda nota per i suoi dispositivi per la casa intelligente come robot aspirapolvere e sistemi di illuminazione smart. Questo genere di informazione può rivelare non solo la presenza di dispositivi connessi ma anche il loro livello di sofisticazione e possibile utilizzo all'interno della rete domestica o aziendale.

Allo stesso modo, un dispositivo con un indirizzo MAC associato a "TP-Link Corporation Limited" potrebbe indicare un dispositivo connesso utilizzando una scheda di rete TP-Link, che è ben conosciuto per le sue soluzioni di networking come router, switch e punti di accesso Wi-Fi. Se fossero stati collegati smartphone al momento della scansione avremo potuto vedere: Apple, Huawei, LG, e così via.

Conclusione

La conoscenza acquisita attraverso questi database arricchisce il profilo della rete sotto osservazione, offrendo agli analisti di sicurezza una comprensione più profonda della tipologia di hardware in uso e potenzialmente anche degli usi a cui questi dispositivi sono destinati. Tuttavia, questa conoscenza comporta anche una grande responsabilità: è essenziale garantire che tale informazione sia utilizzata in modo etico e conforme alla legge, soprattutto per evitare intrusioni nella privacy altrui.

In conclusione, l'analisi dei dispositivi in una rete wireless attraverso l'uso combinato di strumenti di monitoraggio e database di vendor MAC address può fornire dettagli significativi sulla configurazione di una rete e sui dispositivi che vi sono connessi. Per il professionista della sicurezza, questa è una tecnica preziosa per valutare e rafforzare la sicurezza di una rete. Per l'individuo, è un promemoria della tracciabilità digitale che lasciamo dietro di noi e dell'importanza di essere consapevoli delle tecnologie che usiamo ogni giorno.